Cercle K2对所有发布观点既不赞同也不反对,所有观点态度仅属于作者个人。

Mark Pohlmann est psychologue cognitif. Il est également Lieutenant Colonel de réserve à la Gendarmerie nationale, rattaché à l'Unité Nationale Cyber à Cergy-Pontoise.

---

Aujourd’hui, les menaces sont protéiformes. Elles sont quotidiennes, sans frontières, numériques, peuvent provenir de multiples acteurs internes ou externes à une organisation qui sont souvent interconnectés.

Ces menaces visent à nuire et à déstabiliser et peuvent aussi conduire à des crimes contre des biens ou des personnes.

Elles peuvent cibler une personne ou un groupe d’individus, une entreprise, un lieu, un événement, une ville, une région ou bien un État.

Elles peuvent prendre la forme de menaces physiques telles que des risques d'agressions, d'enlèvements ou d'attentats, souvent motivés par des raisons politiques, idéologiques ou financières. Ces actes peuvent être perpétrés par des individus isolés ou bien des groupes organisés.

Elles peuvent prendre la forme de Cybermenaces telles que le piratage informatique, le vol de données personnelles ou professionnelles, les campagnes de diffamation en ligne (via réseaux sociaux ou Deepfakes) facilitant l’usurpation et visent à nuire à leur réputation ou à leur sécurité.

Elles peuvent être liées à du harcèlement ou de l’intimidation comme par exemple des menaces verbales, des lettres anonymes ou du harcèlement par des fans obsessionnels ou des opposants ou bien encore des menaces de morts.

Enfin, elles peuvent être liées à des actes d’espionnage dans le but d’obtenir des informations sensibles ou à des risques de chantage ou d'atteintes aux personnes.

Elles peuvent être économiques et concerner une concurrence accrue, une instabilité financière, peuvent perturber les chaînes d’approvisionnement ou bien des marchés, peuvent être liées à des restrictions commerciales imposées par des pays pour nuire aux entreprises et aux économies, peuvent être liées à des contrefaçons.

Elles peuvent aussi être réputationnelles et concerner des scandales médiatiques ou bien de la désinformation ou encore environnementales et influer sur des réglementations écologiques, des infrastructures ou bien des opérations.

Elles peuvent aussi être sociales et liées à des personnes qui cherchent à provoquer les grèves, des émeutes ou bien des tensions communautaires ou bien liées à des erreurs humaines et concerner des actes de mauvaise configuration ou bien des fuites de données. Dans certains cas, ces menaces sont aussi de nature psycho-sociales et concernent des individus qui souffrent de dépression, de dévalorisation ou bien d’anxiété et qui pourraient, pour « se venger », être les vecteurs de diverses menaces.

Enfin, elles peuvent être sécuritaires et être liées à des tensions, des conflits, du vandalisme, de la criminalité voire même à des attaques terroristes.

Toutes ces menaces peuvent avoir des répercussions significatives sur les personnes, les entreprises, les organisations ou les États. Pour en citer quelques unes : perte d’emploi, fermetures d’entreprises, réductions d’effectifs, instabilité ou perte financière, sanctions, amendes, litiges, faillites, décès.

La résilience est nécessaire afin de pouvoir résister ou de pouvoir surmonter les effets que produisent ces menaces mais il serait au bénéfice de tous de pouvoir les identifier le plus tôt possible, de mesurer leurs intensités et la manière dont elles évoluent dans le temps afin de pouvoir anticiper, agir proactivement et réduire les risques.

L’usage d’une solution de compréhension du langage naturel serait adaptée afin de rendre cela possible et d’être en capacité d’analyser et de comprendre une grande quantité de données afin d’évaluer ces menaces notamment en s’appuyant sur une structure de données propriétaire analogue à la mémoire à long terme humaine où l’information est représentée de manière symbolique et catégorisée sous la forme de schémas de connaissances spécifiques.

Évaluer et Anticiper

Que ce soit une personne, une entreprise, un lieu, un événement, une ville, une région ou bien un État, chacune de ces entités peut devenir une cible dont les adversaires ont l’intention de lui porter préjudice.

Chacune de ces cibles est au centre d’un monde qui est en constante évolution. Ce monde peut être défini comme l’environnement dans lequel la cible évolue (son champ phénoménal) et elle va réagir aux interactions qu’elle a avec son milieu tel qu’il est perçu et expérimenté.

Ces interactions sont principalement évaluatives et visent à mesurer l’écart qui existe entre la situation actuellement vécue et le but recherché qui est un état stable.

La cible doit donc être vigilante, elle doit pouvoir sélectionner des informations dans son environnement et les filtrer pour ne sélectionner que celles qui la concernent, les analyser et identifier des sémantiques spécifiques pour être capables d’évaluer différents niveaux de menaces.

Cette identification s’effectue en confrontant le contenu récupéré à un schéma de connaissances permettant à la machine d’interpréter le langage et de se construire une représentation symbolique de la situation avec comme objectif d’évaluer les écarts sémantiques entre ce qui est perçu et l’absence de menaces.

Si tout va bien, si aucune menace n’est présente, la solution ne trouvera rien. Cet état est le but recherché. En revanche, si suite à l’analyse du contenu une menace est détectée, la machine pourra l’évaluer et proactivement lever des alertes.

Conceptuellement, l’approche est simple et peut être décrite en quatre étapes.

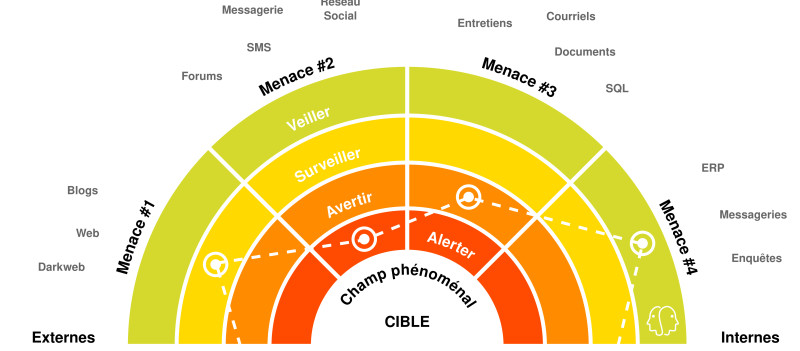

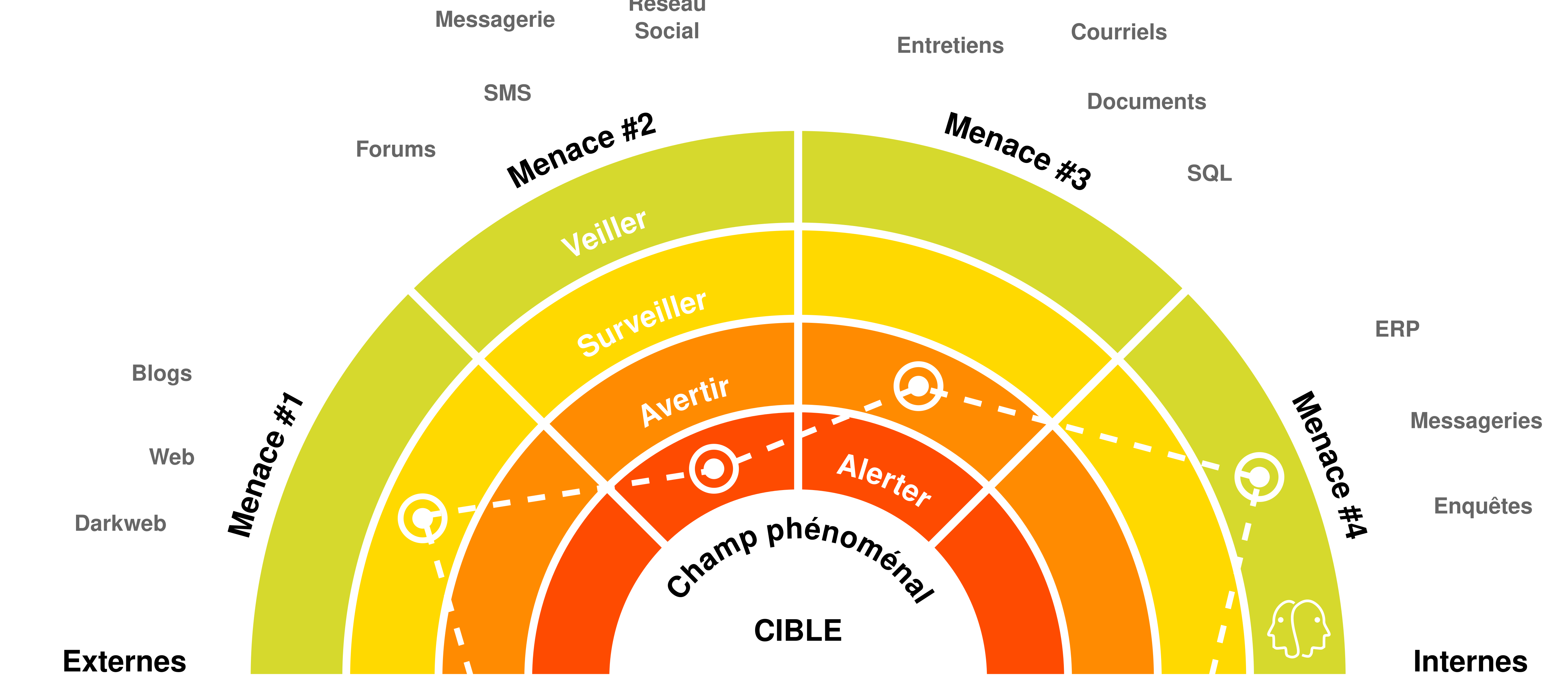

Le première étape consiste à se représenter un radar constitué de quatre anneaux concentriques représentant chacun un niveau de menace au centre desquels se trouve la cible. Le premier anneau, celui qui est à l’extrémité du radar, représente le premier niveau de menace, celui de la veille. Le second anneau représente le second niveau de menace, celui de la surveillance. Le troisième anneau représente le troisième niveau de menace, celui de l’avertissement. Enfin, le dernier anneau, celui qui est le plus proche de la cible, représente le quatrième niveau de menace, celui de l’alerte.

La seconde étape consiste à lister toutes les menaces internes et externes qui sont dans l’environnement de la cible puis de découper ce radar en secteurs, en parts égales, un peu à la manière d’un gâteau, où chaque secteur va représenter une menace.

La troisième étape consiste à déployer pour chaque menace une ou plusieurs sondes afin de monitorer toutes les sources d’informations disponibles comme des sites internet, des forums, des blogs, des réseaux sociaux, des messageries instantanées ou bien du contenu sur le darkweb et de récupérer de l’information de toutes ces sources de manière cyclique. Pour prendre une image, c’est un peu comme une perquisition 2.0 quotidienne en source ouverte (OpenSource Intelligence ou OSINT).

La quatrième étape consiste à analyser le contenu récupéré de chaque sonde, évaluer l’intensité de la menace et geler les éléments de preuves numériques.

Le logiciel doit par conséquent traiter le langage tel qu'il est reçu, au fur et à mesure et en temps réel, en extrayant des nuances contextuelles telles que les valences sémantiques ou psychologiques, le contexte grammatical des phrases ainsi que de nombreux états mentaux, comprenant des signaux subtils et pas seulement des mots-clés. Il est capable lors de cette analyse d’identifier des signaux faibles et forts, liés à l’ultra-violence, à la frayeur, aux homicides, aux accidents, aux actions brutales, aux mutilations, aux armes, aux explosifs, aux dangers, au suicide ou bien aux actions terroristes, aux fraudes, aux trafic de faux, au harcèlement, aux émotions ou bien aux états affectifs négatifs, aux facteurs de l’insatisfaction, à certains besoins spécifiques, aux discours haineux ou bien aux arnaques et d’évaluer les écarts entre une situation souhaitée, celle qui ne présente aucune menace et la situation actuelle. Ces écarts sont ensuite positionnés à l’intérieur du radar, secteur par secteur, offrant à la cible une visualisation précise de l’état des menaces et lui permettant d’agir proactivement sur le ou les secteurs concernés si ces menaces augmentent, et de lever des alertes. Il sera ainsi mieux protégé.

Ainsi, le logiciel apporte son expertise et permet d’accélérer l’analyse de l’information, d’identifier des menaces et d’en évaluer leurs niveaux et complète ainsi le diagnostique de vos équipes afin de faciliter votre prise de décision. L’homme et la machine travaillent ensemble, combinent leur analyse avec comme seul but celui de mieux protéger et de pouvoir agir de manière proactive.

25/11/2025