Cybersécurité, souveraineté, menaces hybrides : voir sans être vu

25/07/2025 - 1 min. de lecture

Cercle K2对所有发布观点既不赞同也不反对,所有观点态度仅属于作者个人。

Jean-Christophe Cloetens est Directeur Général de Datagenese et Datagenese Balkans, Président d’Onyx International.

---

Dans un monde interconnecté, fragmenté et sous tension, la maîtrise de l'information ne repose plus uniquement sur la possession de données, mais sur la capacité à détecter l’invisible, à comprendre l’alerte avant qu’elle ne devienne crise.

Aujourd’hui, les menaces cyber ne sont plus frontales. Elles sont silencieuses, persistantes, fragmentées.

Les infostealers, ces logiciels malveillants spécialisés dans le vol discret d’informations, permettent d’exfiltrer à l’insu des victimes mots de passe, documents confidentiels, captures d’écran ou accès professionnels critiques.

Par corrélation entre ces données et les noms de domaine d’entreprises ou d’administrations, en France comme à l’étranger, il devient possible de détecter des compromissions actives.

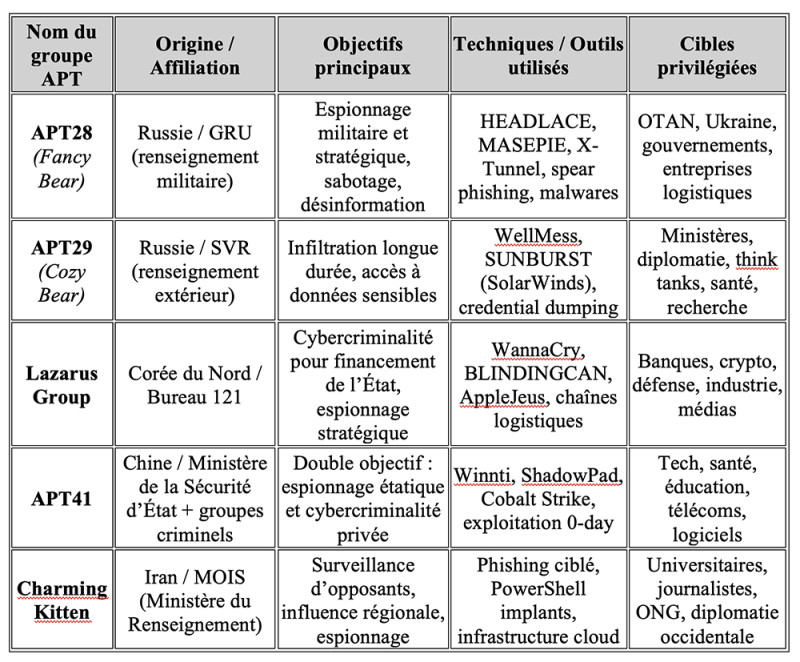

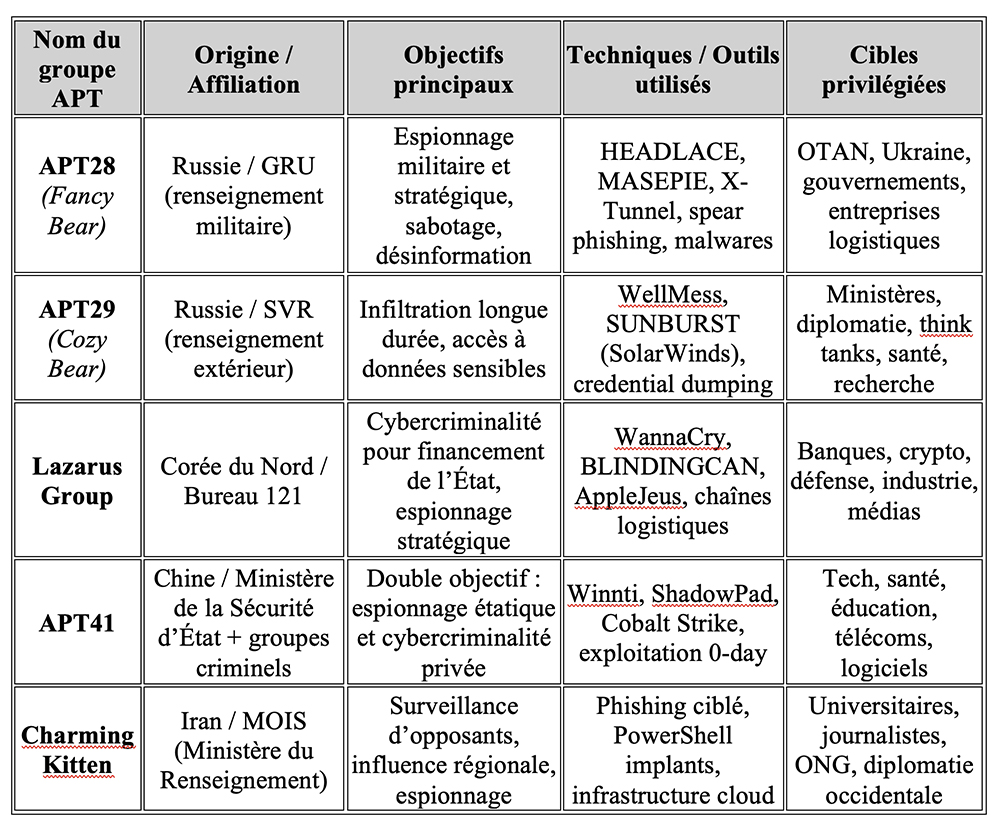

Souvent, ces signaux précèdent des opérations ciblées orchestrées par des groupes APT (Advanced Persistent Threats), parfois appuyés par des États.

Ces groupes exploitent failles techniques (0-day, spear phishing), malwares furtifs ou accès mal sécurisés, maintenant une présence clandestine parfois pendant des années.

Leurs cibles : infrastructures critiques, secteurs stratégiques, logistique, recherche, défense, diplomatie.

Ainsi, plusieurs campagnes récentes ont visé les flux logistiques vers l’Ukraine.

Le groupe APT28 (Fancy Bear / GRU russe) a utilisé des outils comme HEADLACE ou MASEPIE, exploitant des failles connues (Outlook, WinRAR) pour infiltrer serveurs, messageries, voire caméras IP.

D'autres groupes : APT29 (SVR, Russie), Lazarus (Corée du Nord), APT41 (Chine), Charming Kitten (Iran) mènent des offensives similaires : espionnage industriel, sabotage informationnel, infiltration d’organisations publiques ou privées.

Ces menaces combinent cyber, influence, désinformation et espionnage.

Elles ne sont plus de simples incidents informatiques. Ce sont des actes d’ingérence stratégique.

Et la réponse ne peut être seulement technique : elle doit être culturelle, doctrinale, collective.

Elle s’articule autour de trois axes fondamentaux :

- Veille proactive sur les signaux faibles et infrastructures à risque.

- Surveillance ciblée des environnements numériques sensibles.

- Lecture stratégique pour distinguer l'incident isolé de l'opération coordonnée.

C’est à la croisée du droit, de la sécurité et de l’intelligence stratégique que doit émerger une doctrine européenne de résilience face aux menaces hybrides.

Car il ne s’agit plus seulement de cybersécurité. Il s’agit de souveraineté !

Tableau synthétique des principaux groupes APT mentionnés avec leur origine, affiliation présumée, objectifs principaux et outils/techniques utilisés

25/07/2025